该类蜜罐合约用2012年春晚小品《天网恢恢》中这么一段表现是极其合适的:

送餐员: 外卖一共 30 元 。

骗子 B: 没零的,100!

送餐员: 行,我找你 ......70!(送餐员掏出 70 给骗子 B)

骗子 A: 哎,等会儿等会儿,我这有零的,30 是吧,把那 100 给我吧!给,30!(骗子 A 拿走了 B 给送餐员的 100 元,又给了送餐员 30 元)

送餐员: 30 元正好,再见 !

该类漏洞也是如此,在看起来正常的逻辑下,总藏着这样那样的陷阱。

天上掉下的馅饼:Gift_1_ETH

合约关键代码如下:

三个关键函数功能如下:

SetPass: 在转账大于 1ether 并且 passHasBeenSet 为 false (默认值就是 false), 就可以设置密码 hashPass。

GetGift: 在输入的密码加密后与 hashPass 相等的情况下,就可以取走合约里所有的以太币。

PassHasBeenSet:如果输入的 hash 与 hashPass 相等,则 passHasBeenSet 将会被设置成 true

如果我们想取走合约里所有的以太币,只需要按照如下流程进行操作:

推特用户 Alexey Pertsev 还为此写了一个获取礼物的 EXP。

但实际场景中,受害者转入一个以太币后并没有获取到整个智能合约的余额,这是为什么呢?

这是因为在合约创立之后,任何人都可以对合约进行操作,包括合约的创建者:

合约创建者在合约 被攻击 前,设置一个只有创建者知道的密码并将 passHasBeenSet 置为 True,将只有合约创建者可以取出智能合约中的以太币。与之类似的智能合约还有 NEW_YEARS_GIFT:

2.合约永远比你有钱

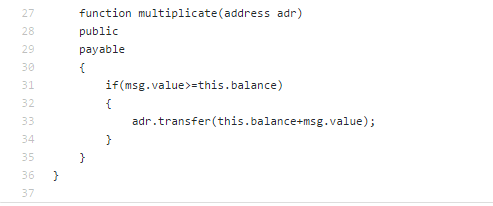

合约关键代码如下:

对于 multiplicate 而言,只要你转账的金额大于账户余额,就可以把 账户余额 和 你本次转账的金额 都转给一个可控的地址。在这里我们需要知道:在调用 multiplicate 时,账户余额 = 之前的账户余额 + 本次转账的金额。所以 msg.value >= this.balance 只有在原余额为 0,转账数量为 0 的时候才会成立。也就意味着,账户余额永远不会比转账金额小。

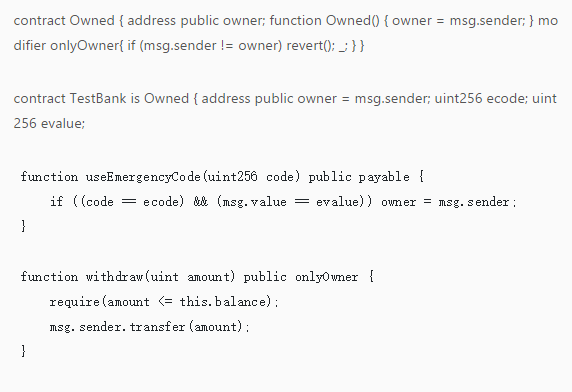

3.谁是合约主人:TestBank

关键代码如下:

根据关键代码的内容,如果我们可以通过 useEmergencyCode 中的判断,那就可以将 owner 设置为我们的地址,然后通过 withdraw 函数就可以取出合约中的以太币。

(本文仅代表作者观点,不代表链得得官方立场)

郑重声明:本文版权归原作者所有,转载文章仅为传播更多信息之目的,如作者信息标记有误,请第一时间联系我们修改或删除,多谢。

郑重声明:本文版权归原作者所有,转载文章仅为传播更多信息之目的,如作者信息标记有误,请第一时间联系我们修改或删除,多谢。