注:本文所述黑客均指黑帽黑客(不同于正义的白帽黑客,黑帽黑客往往利用自身技术,在网络上窃取别人的资源或破解收费的软件,以期获利,实则破坏市场秩序或泄露他人隐私)。

前段时间,因为曾发过有关比特币的文章,一个从事教育培训行业的土豪同学便来问我虚拟货币投资的事情:靠不靠谱?收益如何?怎么入门?于是简单地解答问题并中肯地推荐了几个交易平台。是啊,虚拟货币的高收益已经让各行各业有闲钱的人们都闻风赶来,想在这个“滚雪球”的游戏中分利。但是不懂得游戏规则的人承担的风险显然高很多。

一、虚拟货币盗窃现状

黑客们不断地通过社工方式,诱骗目标受害者访问“blockchaina.info”等恶意网站

(图片来源:Cisco Talos)

网络犯罪分子仍然狂热地追求着加密货币,但是他们的获取途径不是自己采购挖矿设备,而是采用网络攻击并要求受害者以加密货币作为赎金的方式,同时将挖矿软件偷偷转移到服务器上来生成虚拟货币。

黑客对加密货币贪得无厌的渴望与比特币等数字货币的价值不断攀升成正比,这种现象并非巧合,而是存在本质关联的。去年7月,一枚比特币约等于2500美元,但到了12月份,就疯涨到13800美元。尽管此后比特币价格有所回落,但仍在11000美元左右徘徊。

“高回报的虚拟货币投资促使贪婪的黑客们用尽一切手段将目标锁定在加密货币上,”安全公司趋势科技表示,“有人直接通过社工方式攻击加密货币钱包,有人则通过传统的勒索软件手段进行加密货币的勒索。甚至还有人通过移动恶意程序展开挖矿行动,虽然这种方式获得的货币数量不会非常可观。”

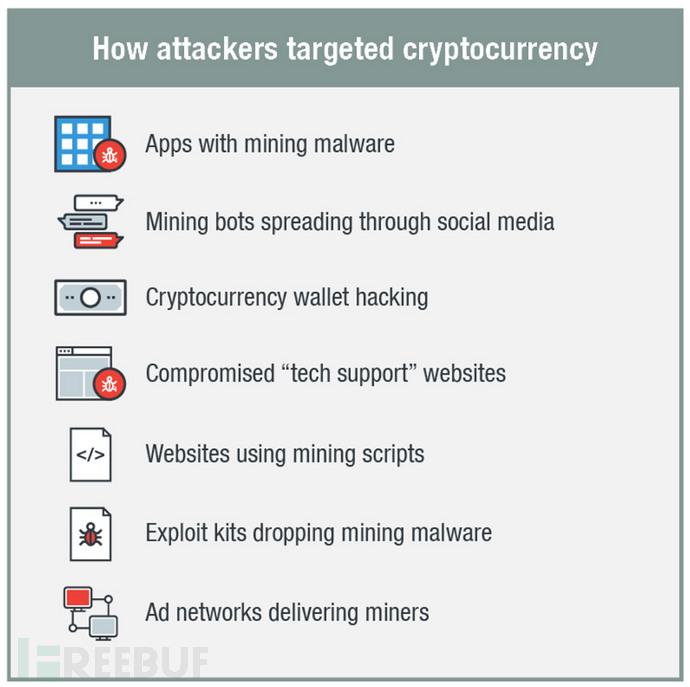

图片来源:Trend Micro

图解:

黑客非法获取加密货币的方法

带挖矿恶意程序的APP

在各个社交媒体平台上传播的挖矿僵尸网络

直接攻击加密货币钱包

入侵“技术支持”网站

使用挖矿脚本的网站

带挖矿恶意程序的攻击工具包

散布挖矿工具的广告网络

网络犯罪分子都希望以最低的成本攫取最多的财富。因此,加密货币市场不断沦陷。“2017年,至少有四个高级犯罪团体将犯罪重心从金融攻击活动转移到了加密货币上。”Gartner研究副总裁兼杰出分析师Avivah Litan这样说道。

但是很多黑客并没有发明新的攻击手段。“2018年大多数犯罪团伙仍会采用过去十年运用自如的旧技术,但是修改了加密货币兑换网站和服务器的具体细节以及他们所使用的客户认证过程,”Litan说道。下文我们会详细介绍几种最为常见的货币盗窃方法。

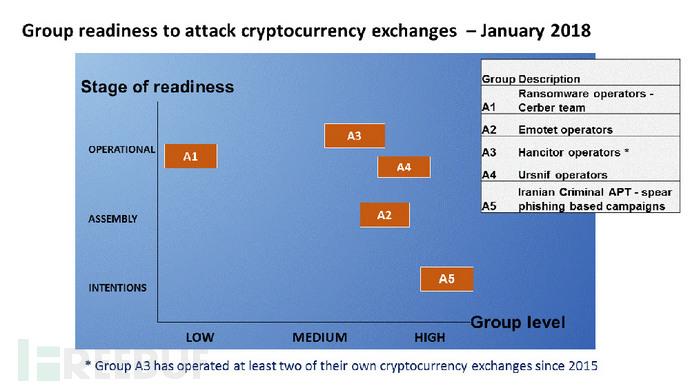

图片来源:Diskin Advanced Technologies

图解:

黑客团伙攻击加密货币交易活动的准备情况—2018年1月

竖轴:准备程度(从下到上)——计划阶段、装配部署阶段、实施阶段

横轴:团伙等级(从左到右)——低、中、高

团伙详述:

A1 勒索团伙:Cerber组织

A2 Emotet银行木马背后黑客

A3 Hancitor恶意程序创造者

A4 Ursnif银行木马创造者

A5 伊朗黑客组织APT33——鱼叉式钓鱼

自2015年起,A3已经开展至少两次加密货币交易活动

2018年1月,最为瞩目的加密货币盗窃事件发生在日本。攻击者从日本货币交易商Coincheck那里窃取了5.3亿美元。

二、旧的攻击方式,新的攻击目标

1. web注入攻击

恶意软件生产者也纷纷加入这张货币争夺战中。

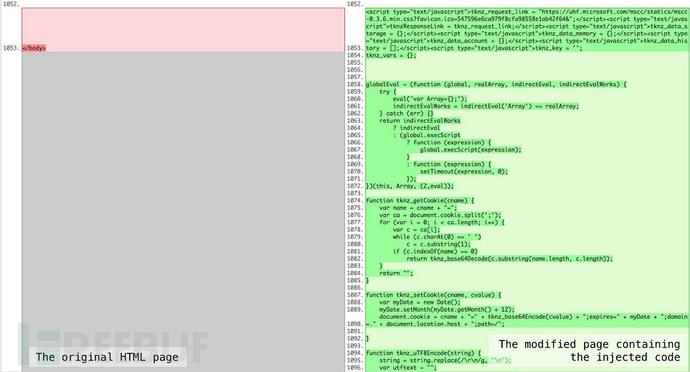

去年8月份,Trickbot木马背后的开发人员更新了他们的恶意软件,对包括Coinbase在内的几家加密货币交易所用户发起了web注入攻击。web注入或“浏览器中的人”攻击都会在用户访问指定网站(如加密货币交易平台)时被激活。恶意软件可以屏蔽用户按键,还可以更改浏览器界面来掩盖攻击活动。

Trickbot配置文件中的攻击规则(图片来源: X-Force Research)

Trickbot能够让用户误认为他们购买的比特币会存到自己的电子钱包,实际上却被重定向到了攻击者的钱包。

“在一般的交易场景中,买方需要提供自己的比特币钱包公钥地址以及购买数量。提交初始表单后,页面从交易平台重定向至另一个域名下的支付平台,支付服务提供商运营。在该页面上,用户需要填写相关的个人信息、信用卡号和账单细节并确认购买,”IBM X-Force研究人员在今年2月的报告这样写道。

“这个重定向的间隙就是Trickbot所钻的空档,攻击目标是比特币交易网站和付款网站,半路劫持货币后将他们发送至攻击者控制的钱包。”

原始HTML页面与Trickbot返回页面的区别(图片来源:x-force研究)

2. 钓鱼攻击

擅长社工的黑客也把目光聚集到了加密货币上。

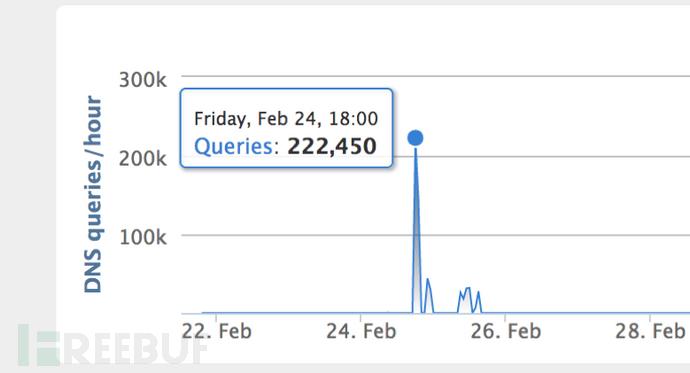

思科Talos安全团队发现了一个被称为“Coinhoarder”的恶意广告活动,到目前为止,Coinhoarder已经净赚5000万美元,尤其是2017最后一个季度1000万美元的暴利。

Coinhoarder始于去年2月,思科研究人员称攻击者通过购买谷歌AdWords投放在线广告,“毒化”用户搜索结果,并将其引向受攻击者控制的仿冒网站。

“我们在其中发现了一种攻击模式,攻击者创建一个‘gateway’钓鱼链接,这个链接会出现在谷歌广告的搜索结果中,”思科Talos研究人员说,“当搜索‘比特币’、‘比特币钱包’等关键字时,钓鱼链接就会出现在搜索结果的顶部。受害者点击链接后重定向至登录页面,并根据IP地址以受害者母语显示钓鱼内容。”

在去年2月份某个时间段中,思科报告显示该团伙伪造的加密货币网站每小时DNS查询数量超过20万个。由于其中很大一部分来自尼日利亚、加纳和爱沙尼亚,因此高级研究人员认为攻击者的主要目标是非洲及其它发展中国家,他们的银行业不景气,当地货币与数字资产相比更不稳定。”

很多钓鱼网站使用看起来真实但实为虚假的域名(称为“域名仿冒”),例如在URL中使用诸如“blockclain(实为‘blockchain’)”之类的词以假乱真。研究人员说,这种拼写错误可能对第一语言不是英语的用户或使用移动设备访问的用户特别有效。

“block-clain.info”域名的DNS访问量(图片来源:Cisco Talos)

最近Coinhoarder还在不断优化他们的网络钓鱼网站,使其看起来更加合理。思科团队跟踪这个团伙几个月后,发现他们已经开始使用Cloudflare和Let’s Encrypt发布的SSL证书。SSL证书滥用已经成为钓鱼攻击活动的主要形式。

3. 挖矿恶意软件激增

除此之外,攻击者还不断通过加密货币挖矿软件进行系统感染。

去年2月初,安全厂商Check Point公布了3种加密货币挖矿程序——Coinhive、 Crytoloot及Rocks。它们同时也是目前十大最常见的恶意软件。

其它安全公司也给出了类似的结果。“自2017年9月以来,加密货币恶意挖矿是目前我们能检测到的主要问题之一。”安全公司Malwarebytes的首席恶意软件情报分析师Jérôme Segura说。

2017年12月,以色列安全公司Imperva表示88%的黑客攻击都在目标服务器上执行任意代码,向外部来源发出请求,尝试下载加密货币挖掘恶意软件。”

4. 漏洞利用:矿工们盯上了“永恒之蓝”

去年,WannaCry“勒索蠕虫”通过利用被称为“永恒之蓝”的SMB_v1漏洞端口迅速传播(CVE-2017-0144)。美英两国情报机构将矛头一致指向了朝鲜政府。

但在2017年5月针对“”永恒之蓝的WannaCry版本发布之前,这个漏洞被Adylkuzz僵尸网络作为攻击目标,用于挖掘门罗币。

去年5月以来,另一个名为Smominru的僵尸网络团伙也一直在做同样的事情,利用“永恒之蓝”和EsteemAudit(CVE-2017-0176,一种智能卡身份验证代码漏洞,可在启用远程桌面协议的Windows系统上利用)展开挖矿行动。

今年1月,Proofpoint以“Kafeine”为笔名的恶意软件研究员在其博客中称,Smominru在系统上运行加密货币挖掘恶意软件,“非法营利数百万美元”。目前来看,Smominru是否与Adylkuzz僵尸网络团伙勾结无人知晓。

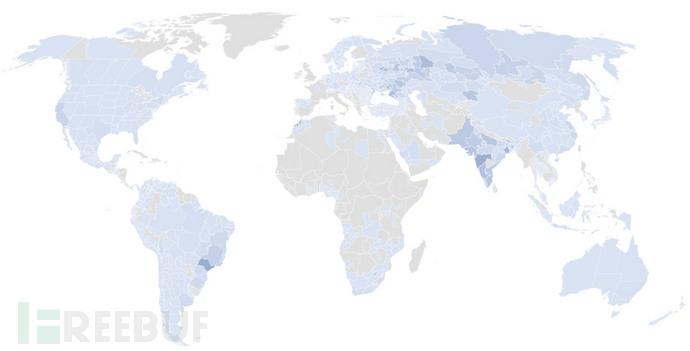

Kafeine说,受Smominru感染最为严重的地区主要在俄罗斯、印度、台湾和乌克兰。Proofpoint将与僵尸网络相关的门罗币地址报告给MineXMR(一个有攻击者参与的门罗币矿池)。

“矿池是矿工们一起工作并共享计算资源来解决难题的平台,”以色列安全公司Imperva曾公开科普。“解决问题后,货币就会根据各自贡献的计算能力矿池的参与者之间进行分配。”

但在Proofpoint报道之后,Kafeine说,该僵尸网络犯罪团伙注册了新的地址并恢复了他们的挖矿作业,将货币指向了一个新的地址。

三、企业服务器面临高风险

Kafeine说,这些僵尸网络对企业的威胁尤为严重,因为大多数受感染的终端基本都是Windows服务器。“虽然现在已经无法在台式电脑上有效挖掘门罗币,但是本文所描述的分布式僵尸网络仍然可以为其组织带来丰厚利润。”

全球Smominru感染节点集中地区(来源:Proofpoint)

Kafeine警告说,各大企业遭受这些类型攻击的风险很大。“因为这个僵尸网络中的大多数节点都是Windows服务器,所以影响潜在关键业务基础设施性能的可能性很大,”他写道。“出于巨额利润以及僵尸网络和其基础架构强大的恢复能力,我们预计这些活动还会持续发生、日益猖獗。”

四、比特币的犯罪率是否在下降?

比特币作为犯罪交易首选加密货币的状态可能不会维持太久。威胁情报公司Recorded Future最近调查了150个地下市场,虽然所有交易都支持比特币,但越来越多的交易商都开始更加青睐于莱特币、门罗币、达世币、比特币现金、以太币和zcash(零币)。该公司预计,在未来12个月内,比特币将不再是网络犯罪服务买家和卖家的主要支付机制。

*参考来源:bankinfosecurity,FB小编柚子编译,转载请注明来自FreeBuf.COM

郑重声明:本文版权归原作者所有,转载文章仅为传播更多信息之目的,如作者信息标记有误,请第一时间联系我们修改或删除,多谢。

郑重声明:本文版权归原作者所有,转载文章仅为传播更多信息之目的,如作者信息标记有误,请第一时间联系我们修改或删除,多谢。