2017年5月,利用“永恒之蓝”漏洞传播的“WannaCry”勒索病毒肆虐,席卷全球150多个国家,给全球经济带来巨大损失。时隔一年,虽然“WannaCry”已经被打败,“永恒之蓝”漏洞却余威尚在,关于企事业单位因未安装补丁或部署该漏洞的防护类措施而中招的消息频频传出。

近日,腾讯御见威胁情报中心捕获一款门罗币挖矿木马,正是通过“永恒之蓝”漏洞进行传播,企业服务器一旦被其攻陷,就会下载挖矿木马包并运行。该木马于今年3月开始活动,近期表现更加活跃,其挖矿收入已高达120万人民币,腾讯御见威胁情报中心将其命名为“微笑”。

(图:腾讯电脑管家实时拦截“微笑”木马)

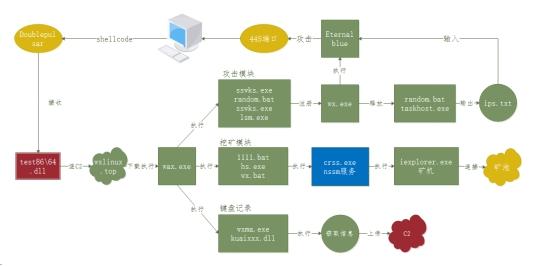

在微笑的假面下,这个木马的攻击性却很强。“微笑”木马通过扫描器对企业网络端口进行扫描,并启动“永恒之蓝”攻击模块,尝试攻击已开放445端口的主机。目标服务器被成功攻陷后将访问指定地址,下载文件名为weilai.exe或weixiao.exe的木马包并运行,将企业设备变成木马作者的挖矿机器。

(图:“微笑”木马攻击流程)

除挖矿外,“微笑”木马的键盘记录模块还会窃取用户隐私。其在后台静默上传用户的软件安装列表、宽带用户名密码及一些硬件信息,甚至还能获取用户IP对应的公司或精确位置,对企业信息安全造成严重威胁。

(图:“微笑”木马获取企业精确位置)

通过对“微笑”木马攻击行为进行追踪,腾讯御见威胁情报中心成功锁定了该木马指定地址的域名注册信息赵*,发现该木马使用的钱包已经累计挖取846枚门罗币。按照最新汇率计算,折合人民币约120万元,这意味着,不法黑客利用微笑木马在短短半年多时间内就“赚”到上百万元。

“永恒之蓝”本是美国国家安全局NSA旗下的黑客组织Equation Group开发的网络攻击工具,它能够扫描并利用运行在TCP 445端口之上的Windows SMB文件共享协议的漏洞,上传勒索软件等恶意软件到Windows系统。近一年来,从撒旦(Satan)勒索病毒、WannaMiner挖矿木马到“微笑”木马,“永恒之蓝”漏洞已经成为被利用程度最高的安全漏洞之一。

腾讯企业安全技术专家建议广大企业用户,如在企业内网发现疑似“微笑”木马袭击,应及时定位和隔离已中毒机器;迅速安装“永恒之蓝”漏洞补丁,手动安装“永恒之蓝”漏洞补丁,可访问补丁下载链接,其中WinXP、Windows Server 2003用户可访问;全网安装专业终端安全管理软件,如腾讯企业安全“御点”,由管理员对全网进行批量杀毒和安装补丁,后续可及时更新各类系统高危补丁,避免造成不必要的损失。

(图:腾讯御点终端安全管理系统)

郑重声明:本文版权归原作者所有,转载文章仅为传播更多信息之目的,如作者信息标记有误,请第一时间联系我们修改或删除,多谢。

郑重声明:本文版权归原作者所有,转载文章仅为传播更多信息之目的,如作者信息标记有误,请第一时间联系我们修改或删除,多谢。