在官方下载页面下载的64位Linux命令行(CLI)门罗币(Monero)安装包中发现盗币程序之后,Monero Project宣布已经对其进行调查。门罗币团队在推特上表示:“在过去24小时中,从http://getmonero.org网站下载的CLI安装包可能已经遭到了破坏。目前已经在调查中。”

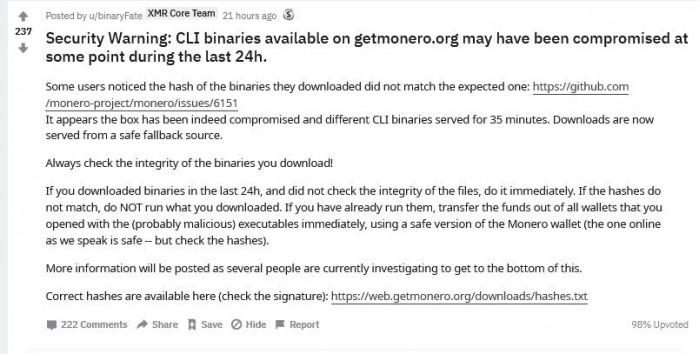

根据GitHub、Reddit和Twitter上多位用户的报告和确认,门罗币官网所提供的安装包可能存在恶意软件,其HASH值的不匹配时间超过30分钟。目前,所有二进制文件都是干净的,因为它们当前是从安全的备用主机服务器交付的。

在Reddit社区,Monero subreddit版主鼓励用户“检查二进制文件的完整性,并验证它们是否是由Fluffypony的GPG密钥签名”。尽管尚未报告Windows和macOS文件受到破坏,但是所有平台的用户都应检查所有下载的Monero二进制文件的哈希值,因为它们可能都已被恶意版本切换。

可以在官方网站上下载所有Monero二进制文件的正确哈希值:https://web.getmonero.org/downloads/hashes.txt。

门罗币发布消息称:“如果您在最近24小时内下载了二进制文件,但没有检查文件的完整性,请立即进行操作。如果哈希值不匹配,请不要运行您下载的内容。如果您已经运行过它们,请立即使用安全版本的Monero钱包将资金从您使用(可能是恶意)可执行文件打开的所有钱包中转出(我们所说的在线钱包是安全的-但请检查哈希值) 。更多信息将发布,目前已经对此事进行深入调查。”

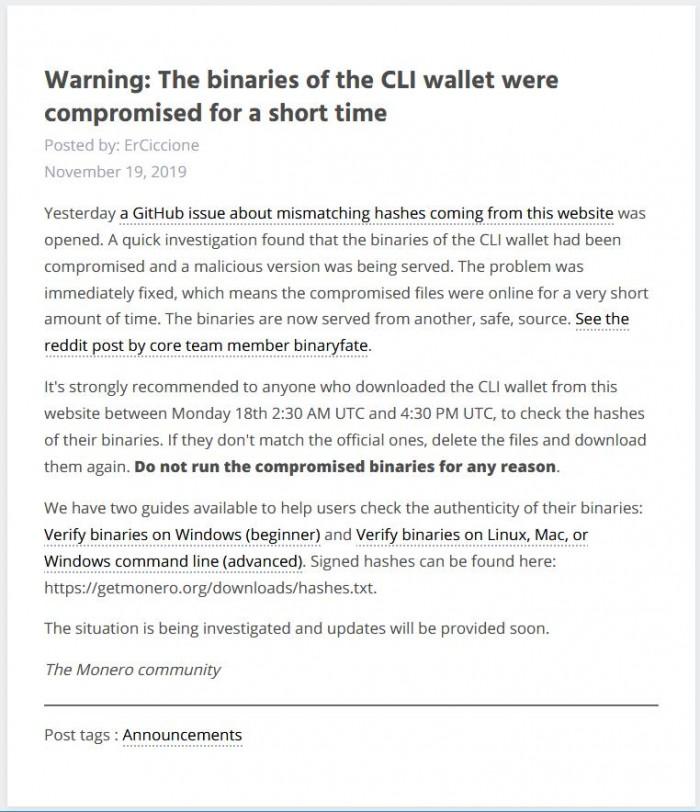

在美国东部时间11月19日17:31的时候,门罗币发布了更新,警告“CLI钱包的安装包在短时间内遭到入侵”:

昨天,有关此网站的哈希值不匹配的GitHub问题已初步明朗。快速调查发现,CLI钱包的安装包已被盗用,并且正在提供恶意版本。该问题立即得到解决,这意味着受感染的文件仅在很短的时间出现。现在可以从另一个安全的来源提供安装文件。请参阅核心团队成员binaryfate的reddit帖子。

强烈建议在UTC星期一18:30到UTC的4:30之间从本网站下载CLI钱包的任何人检查其二进制文件的哈希值。如果它们与官方文件不匹配,请删除文件并重新下载。不要出于任何原因运行受损的二进制文件。

我们有两个指南可用来帮助用户检查二进制文件的真实性:在Windows上验证二进制文件(入门)和在Linux,Mac或Windows命令行上验证二进制文件(高级)。签名的哈希值可以在这里找到:https://getmonero.org/downloads/hashes.txt。

郑重声明:本文版权归原作者所有,转载文章仅为传播更多信息之目的,如作者信息标记有误,请第一时间联系我们修改或删除,多谢。

郑重声明:本文版权归原作者所有,转载文章仅为传播更多信息之目的,如作者信息标记有误,请第一时间联系我们修改或删除,多谢。